Na wstępie warto wyjaśnić czym jest MS-ISAC. Wielostanowe Centrum Wymiany i Analizy Informacji (The Multi-State Information Sharing and Analysis Center) finansowane przez DHS powstało w celu m.in. poprawy ogólnego stanu bezpieczeństwa cybernetycznego rządów stanowych, lokalnych, plemiennych i terytorialnych i zostało wyznaczone jako kluczowe źródło zapobiegania zagrożeniom cybernetycznym. Dzięki całodobowemu Centrum Operacji Bezpieczeństwa, MS-ISAC służy jako centralny punkt świadomości sytuacyjnej i reagowania na incydenty dla rządów SLTT, zapewniając monitorowanie sieci w czasie rzeczywistym, wczesne ostrzeżenia i porady dotyczące zagrożeń cybernetycznych, identyfikację luk w zabezpieczeniach oraz łagodzenie skutków i reagowanie na incydenty.

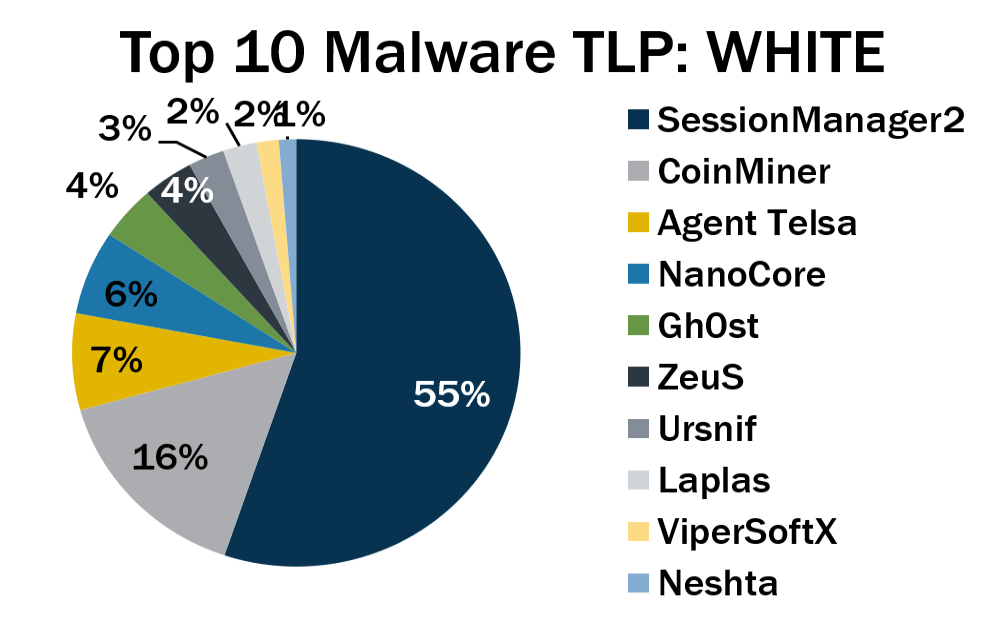

MS-ISAC opublikowała listę 10 najpopularniejszych złośliwych programów uszeregowanych według rozpowszechnienia. Odpowiednie wskaźniki zagrożenia (IOC) pomagają w wykrywaniu i zapobieganiu infekcjom powodowanym przez te warianty złośliwego oprogramowania. Poniższe IOC mogą być wykorzystywane w celach threat huntingu, ale niekoniecznie mogą okazać się przydatne do celów blokowania.

SessionManager2

To złośliwy moduł Internet Information Services (IIS) lub backdoor, który umożliwia cyberprzestępcom utrzymywanie trwałego, odpornego na aktualizacje i stosunkowo niewidocznego dostępu do infrastruktury ofiary.

MD5 Hashes

5FFC31841EB3B77F41F0ACE61BECD8FD

84B20E95D52F38BB4F6C998719660C35

4EE3FB2ABA3B82171E6409E253BDDDB5

2410D0D7C20597D9B65F237F9C4CE6C9

CoinMiner

To rodzina kopaczy kryptowalut, które zwykle wykorzystują Instrumentację zarządzania Windows (WMI) do rozprzestrzeniania się w sieci. Ponadto często korzysta ze skryptów WMI Standard Event Consumer do wykonywania skryptów zapewniających trwałość. Możliwości tego złośliwego oprogramowania mogą się jednak różnić, ponieważ istnieje wiele wariantów. CoinMiner rozprzestrzenia się za pośrednictwem Malspamu lub jest rozprzestrzeniany przez inne złośliwe oprogramowanie.

MD5 Hashes

90db8de2457032f78c81c440e25bc753

IPs

199[.]247[.]27[.]41

Agent Tesla

To RAT (Remote Access Trojans) atakujący systemy operacyjne Windows. Można go kupić na forach przestępczych jako oferty Malware-as-a-Service (MaaS). W zależności od zakupionej wersji ma różne możliwości, w tym przechwytywanie naciśnięć klawiszy i zrzutów ekranu, zbieranie zapisanych danych uwierzytelniających z przeglądarek internetowych, kopiowanie danych ze schowka, eksfiltrację plików ofiar i ładowanie innego złośliwego oprogramowania na hosta.

Domains

Mail[.]euroinkchemical[.]ro

mail[.]nobilenergysolar[.]com

SHA256 Hashes

Initial Infection File

7f7323ef90321761d5d058a3da7f2fb622823993a221a8653a170fe8735f6a45

XLL Droppers

fbc94ba5952a58e9dfa6b74fc59c21d830ed4e021d47559040926b8b96a937d0

7a6f8590d4be989faccb34cd393e713fd80fa17e92d7613f33061d647d0e6d12

Final Agent Tesla Payload

12a978875dc90e03cbb76d024222abfdc8296ed675fca2e17ca6447ce7bf0080

5d555eddfc23183dd821432fd2a4a04a543c8c1907b636440eb6e7d21829576c

NanoCore

To RAT (Remote Access Trojans) rozprzestrzeniający się za pośrednictwem Malspamu z załącznikiem, takim jak złośliwy arkusz kalkulacyjny Excel XLS. NanoCore akceptuje polecenia pobierania i wykonywania plików, odwiedzania witryn internetowych i dodawania kluczy rejestru w celu zachowania trwałości.

Domains

nanoboss[.]duckdns[.]org

justinalwhitedd554[.]duckdns[.]org

shahzad73[.]casacam[.]net

shahzad73[.]ddns[.]net

power22[.]myftp[.]org

SHA256 Hashes

c8c69f36f89061f4ce86b108c0ff12ade49d665eace2d60ba179a2341bd54c40

dfdb008304c3c2a5ec1528fe113e26088b6118c27e27e5d456ff39d300076451

ff66be4a8df7bd09427a53d2983e693489fbe494edd0244053b29b9f048df136

7257729274b6ab5c1a605900fa40b2a76f386b3dbb3c0f4ab29e85b780eaef73

959484bfe98d39321a877e976a7cde13c9e2d0667a155dda17aeade58b68391c

988c1b9c99f74739edaf4e80ecaba04407e0ca7284f3dbd13c87a506bf0e97b7

Gh0st

To RAT (Remote Access Trojans) wykorzystywany do kontrolowania zainfekowanych punktów końcowych. Gh0st jest rozprzestrzeniany przez inne złośliwe oprogramowanie w celu stworzenia backdoora, który umożliwia atakującemu pełną kontrolę nad zainfekowanym urządzeniem.

MD5 Hashes

77bd9926a4b41c14259e20c1f90e22aa

ZeuS

To modułowy trojan bankowy, który wykorzystuje rejestrowanie naciśnięć klawiszy w celu przejęcia danych uwierzytelniających, gdy ofiara odwiedza określone strony internetowe banków. Od czasu wydania kodu źródłowego ZeuSa w 2011 r. wiele innych wariantów złośliwego oprogramowania przejęło część jego bazy kodu, co oznacza, że incydenty sklasyfikowane jako ZeuS mogą w rzeczywistości dotyczyć innego złośliwego oprogramowania wykorzystującego części oryginalnego kodu ZeuSa.

Domains

cylt01cloudsim01[.]safebreach[.]net

MD5 Hashes

2db9ee63581f0297d8ca118850685602

416cfb5badf096eef29731ee3bcba7ce

ae6cdc2be9207880528e784fc54501ed

8ad4fb848a323b62036ea463fcf58993

Ursnif

Znany również jako Gozi lub Dreambot, to trojan bankowy i downloader, który rozprzestrzenia się za pośrednictwem wiadomości e-mail Malspam z załącznikami dokumentów Microsoft Office lub plikami ZIP zawierającymi plik HTA. Ursnif zbiera informacje o ofiarach z plików cookie, stron logowania i formularzy internetowych. Ponadto ataki sieciowe Ursnif obejmują wywołania zwrotne TLS w celu obfuskowania oprogramowania chroniącego przed złośliwym oprogramowaniem. Co więcej, najnowszy wariant Ursnif ma wbudowaną powłokę poleceń, która zapewnia odwróconą powłokę do łączenia się ze zdalnymi adresami IP. Pozwala to CTA na wykonywanie poleceń systemowych za pośrednictwem wiersza poleceń, co umożliwia im przeprowadzanie dalszego rozpoznania, a także bardziej efektywnego ruchu bocznego. Wreszcie, Ursnif ma możliwość rozprzestrzeniania dodatkowego złośliwego oprogramowania, takiego jak ransomware.

Domains

Gameindikdowd[.]ru

Iujdhsndjfks[.]ru

Jhgfdlkjhaoiu[.]su

reggy506[.]ru

renewbleenergey[.]ru

uelcoskdi[.]ru

IPs

185[.]189[.]151[.]38

185[.]189[.]151[.]61

194[.]58[.]102[.]187

194[.]76[.]224[.]95

194[.]76[.]227[.]159

31[.]214[.]157[.]31

45[.]11[.]182[.]30

79[.]132[.]128[.]228

91[.]241[.]93[.]111

94[.]198[.]54[.]97

Laplas

To złośliwe oprogramowanie typu clipper, które rozprzestrzenia się za pośrednictwem innego złośliwego oprogramowania. Obecnie narzędzie do pobierania SmokeLoader rozprzestrzenia Laplas za pośrednictwem wiadomości phishingowych zawierających złośliwe dokumenty.

Domains

Clipper[.]guru

IPs

185[.]223[.]93[.]251

188[.]34[.]207[.]137

45[.]159[.]189[.]105

79[.]137[.]199[.]252

ViperSoftX

To wieloetapowy program do kradzieży kryptowalut, który rozprzestrzenia się w torrentach i witrynach do udostępniania plików. Zwykle jest dystrybuowany jako złośliwe crack do popularnego oprogramowania. Złośliwe oprogramowanie wyssało setki tysięcy dolarów w kryptowalutach od swoich ofiar.

Domains

apzgt[.]com

apzlkg[.]com

argxztbe[.]com

arrowlchat[.]com

arykd[.]com

awoeru[.]com

bmyfz[.]com

byzvp[.]com

bzepuq[.]com

cdlxgun[.]com

chatgigi2[.]com

cikuwqhrg[.]com

coeuzxk[.]com

craje[.]com

dtoabvxl[.]com

dxwoi[.]com

eafxp[.]com

efsidlop[.]com

elipjo[.]com

eoishgc[.]com

eovykq[.]com

fbtcidr[.]com

ficrolun[.]com

fitbh[.]com

fjvezin[.]com

fvzgab[.]com

fyuncsv[.]com

gcvhixt[.]com

hjizca[.]com

hmtsiqcf[.]com

huict[.]com

iqsxetmug[.]com

iqwcrpyn[.]com

ironz[.]com

iudobjg[.]com

iwaqzhtxj[.]com

jesucwp[.]com

jfgqwxt[.]com

jfumw[.]com

jmzqrhdi[.]com

juobngtm[.]com

jvxbn[.]com

jwxvktr[.]com

jxkfr[.]com

kqidl[.]com

kzvure[.]com

lchtne[.]com

leqxyw[.]com

ljusxki[.]com

lmfho[.]com

lpohvzyd[.]com

lurpk[.]com

mpcnliydb[.]com

msjwl[.]com

njtgwcha[.]com

nlkxzgm[.]com

nmvprzdhf[.]com

nqzpcudae[.]com

ocluhxgpy[.]com

ofxdyqc[.]com

ohkfzawnj[.]com

ondxgiz[.]com

pfxqh[.]com

pstyx[.]com

pzguloqb[.]com

qogrzu[.]com

rcbxmzu[.]com

rimfugvz[.]com

rjcfoabns[.]com

segin[.]com

sgtuxbhz[.]com

sitdrjouq[.]com

suclfpbnw[.]com

tlnikcyqd[.]com

tvrcuohz[.]com

tzsxbynvr[.]com

ugxqj[.]com

umnfw[.]com

uwfmz[.]com

vewga[.]com

vqjumd[.]com

wopsyqi[.]com

xcakdisve[.]com

xsdmcy[.]com

xvfnhw[.]com

yjghwcxel[.]com

ysawrbi[.]com

zcdkjqwgn[.]com

zeiyusv[.]com

zjyhc[.]com

zqiwma[.]com

zrhcnxva[.]com

Netshta

To infektor plików i narzędzie do kradzieży informacji, którego celem są pliki wykonywalne, udziały sieciowe i wymienne urządzenia pamięci masowej. Gdy system zostanie zainfekowany, zbiera informacje o systemie i dokonuje eksfiltracji danych za pośrednictwem swojego C2. Neshta rozprzestrzenia się poprzez e-maile phishingowe, nośniki usuwalne i inne złośliwe oprogramowanie.

SHA256 Hashes

29fd307edb4cfa4400a586d38116a90ce91233a3fc277de1cab7890e681c409a

980bac6c9afe8efc9c6fe459a5f77213b0d8524eb00de82437288eb96138b9a2

539452719c057f59238e123c80a0a10a0b577c4d8af7a5447903955e6cf7aa3d

a4d0865565180988c3d9dbf5ce35b7c17bac6458ef234cfed82b4664116851f2

46200c11811058e6d1173a2279213d0b7ccde611590e427b3b28c0f684192d00

c965f9503353ecd6971466d32c1ad2083a5475ce64aadc0b99ac13e2d2c31b75

źródło: https://www.cisecurity.org/insights/blog/top-10-malware-q1-2023

https://www.isao.org/resource-library/other-resources/multi-state-information-sharing-and-analysis-center-ms-isac/